Hai appena lanciato una campagna marketing di successo e il traffico verso la tua applicazione PHP sta esplodendo. Ma l'entusiasmo si trasforma presto in panico. Il server, un potente dedicato acquistato su Hetzner o OVH, risponde con una lentezza esasperante, fino a diventare completamente irraggiungibile. Il primo pensiero va a un problema di performance del codice o del database. Ma un'analisi più attenta dei log rivela una verità più inquietante: non si tratta di clienti entusiasti, ma di un esercito di bot o di un attacco mirato che sta inondando la tua infrastruttura di richieste spazzatura.

Questo scenario è un incubo per qualsiasi business online. Un attacco di tipo Denial of Service (DoS/DDoS) o un assalto da parte di bot malevoli non solo causa un danno economico immediato dovuto al downtime, ma erode anche la fiducia dei tuoi utenti e danneggia la reputazione del tuo marchio. Su un'infrastruttura non gestita, dove non c'è un team di sicurezza del provider pronto a intervenire in tuo soccorso, la responsabilità di costruire le difese ricade interamente su di te.

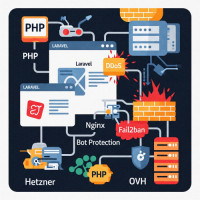

Come consulente che si occupa quotidianamente di rendere le infrastrutture dei miei clienti più resilienti, so che la migliore difesa non è la reazione, ma la proattività. In questa guida, ti mostrerò come implementare una strategia di difesa a più livelli per proteggere la tua applicazione PHP e Laravel da queste minacce, trasformando il tuo server da un bersaglio facile a una fortezza ben presidiata.

Stai cercando un Consulente Informatico esperto per la tua Azienda? Nel mio profilo professionale trovi la mia esperienza e le competenze specifiche per aiutarti a risolvere qualsiasi problematica tecnica. Contattami per una consulenza.

Il nemico alle porte: riconoscere il traffico malevolo

Prima di poter combattere un nemico, devi saperlo riconoscere. Non tutto il traffico intenso è un attacco, e non tutti gli attacchi sono uguali.

DDoS vs. Bot: due facce della stessa medaglia

È utile distinguere tra due tipi principali di traffico dannoso:

- Attacchi DDoS (Distributed Denial of Service): L'obiettivo è semplice: esaurire le risorse del tuo server (CPU, RAM, banda di rete, connessioni al database) inondandolo con un volume di traffico enorme proveniente da migliaia di macchine compromesse (una botnet). L'attacco non cerca di "entrare", ma di rendere il servizio inaccessibile agli utenti legittimi.

- Bot Malevoli: Questo è un traffico più "intelligente" e mirato. Non sempre ha un volume enorme, ma esegue operazioni dannose:

- Scanner di vulnerabilità: Bot che cercano sistematicamente falle di sicurezza note nella tua applicazione o nel software del server.

- Content Scraper: Bot che rubano i tuoi contenuti (descrizioni prodotti, articoli) per ripubblicarli altrove.

- Credential Stuffing: Bot che tentano di accedere al tuo sito provando migliaia di combinazioni di username e password rubate da altri data breach.

- Spammer: Bot che riempiono i tuoi form di contatto o le sezioni commenti con spazzatura.

I segnali d'allarme nascosti nei tuoi log

Il primo strumento investigativo a tua disposizione sono i log del web server (es. /var/log/nginx/access.log). Analizzandoli, puoi scovare pattern sospetti:

- Un numero spropositato di richieste provenienti da un singolo indirizzo IP o da una piccola gamma di IP in un breve lasso di tempo.

- Un'alta percentuale di richieste che generano errori

404 Not Found, tipico degli scanner che cercano file o endpoint vulnerabili. - Richieste

POSTripetute e fallite verso la tua pagina di login. - User agent strani o assenti.

Riconoscere questi pattern è il primo passo per costruire una difesa efficace. Se hai bisogno di aiuto per analizzare una situazione critica e capire se sei sotto attacco, contattami per una consulenza d'emergenza.

La prima linea di difesa: livello rete e web server

La strategia più efficace è bloccare il traffico malevolo il più presto possibile, prima che possa raggiungere e consumare le risorse della tua costosa logica applicativa PHP.

1. Bloccare gli aggressori noti con Fail2ban

Fail2ban è un'utility fantastica per i server Linux (Debian, Ubuntu). Scansiona i file di log in tempo reale e, sulla base di regole che definisci (chiamate "jails"), banna temporaneamente gli indirizzi IP che mostrano comportamenti malevoli, aggiornando dinamicamente le regole del firewall di sistema (iptables).

Ad esempio, puoi creare una "jail" per Nginx che banna per 10 minuti un IP che ha generato più di 5 tentativi di login falliti in un minuto.

# /etc/fail2ban/jail.local

[nginx-login]

enabled = true

port = http,https

filter = nginx-login

logpath = /var/log/nginx/access.log

maxretry = 5

findtime = 60

bantime = 600Questo strumento da solo può mitigare un'enorme quantità di attacchi di tipo brute-force e scansioni automatizzate.

2. Controllare il flusso con il Rate Limiting di Nginx

Nginx ha potenti moduli integrati per limitare la frequenza delle richieste (rate limiting). È come mettere un buttafuori all'ingresso della tua discoteca digitale. Puoi definire zone di memoria per tracciare gli IP e impostare limiti specifici per diverse parti del tuo sito.

Ad esempio, puoi configurare Nginx per consentire a un singolo IP di effettuare una richiesta alla pagina di login solo una volta ogni due secondi.

# In http block in /etc/nginx/nginx.conf

limit_req_zone $binary_remote_addr zone=login:10m rate=30r/m; # 30 richieste al minuto

# In server block /etc/nginx/sites-available/default

location = /login {

limit_req zone=login burst=5 nodelay;

# ...

}Questa configurazione è incredibilmente efficace per rallentare i bot di credential stuffing fino a renderli inoffensivi, senza impattare un utente umano legittimo.

3. Usare uno scudo esterno: il ruolo di un Reverse Proxy come Cloudflare

Per attacchi DDoS su larga scala, le difese sul singolo server potrebbero non bastare. Qui entrano in gioco servizi specializzati come Cloudflare. Agendo come un reverse proxy, tutto il tuo traffico passa prima attraverso la loro rete globale.

- Mitigazione DDoS: Sono in grado di assorbire attacchi di volumi enormi, lasciando passare solo il traffico legittimo verso il tuo server Hetzner.

- Web Application Firewall (WAF): Filtrano le richieste cercando pattern di attacco noti (come

SQL Injection) prima che raggiungano la tua applicazione. - Caching: Memorizzano una copia dei tuoi contenuti statici sui loro server per servirli più velocemente e ridurre il carico sul tuo server.

L'uso di un servizio come Cloudflare è una decisione strategica. Offre una protezione immensa, ma introduce una dipendenza da un fornitore terzo e solleva questioni di sovranità dei dati, un tema che tratto in dettaglio nel mio articolo sulla fuga dal lock-in tecnologico.

Difesa a livello applicativo in Laravel

Anche con le difese perimetrali, è essenziale che l'applicazione stessa sia resiliente. Laravel offre ottimi strumenti per questo.

- Throttling delle Route: Simile al rate limiting di

Nginx, il middlewarethrottledi Laravel ti permette di limitare il numero di volte che un utente (o un IP) può accedere a una rotta in un dato periodo. È ideale per proteggere le API o i form.

// In routes/web.php o routes/api.php

Route::post('/login', [LoginController::class, 'authenticate'])->middleware('throttle:5,1');

// 5 tentativi al minuto- CAPTCHA e Honeypot: Per i form pubblici, l'uso di strumenti come Google reCAPTCHA può essere efficace per distinguere gli umani dai bot. Un'alternativa più leggera e meno invasiva è un honeypot: un campo nascosto nel form. Gli utenti umani non lo vedono e lo lasciano vuoto, mentre i bot, che compilano tutto, lo riempiono, smascherandosi.

La mia filosofia, come spiego nella mia pagina chi sono, è quella di costruire sistemi robusti a ogni livello. La sicurezza non è un singolo prodotto, ma il risultato di una strategia di difesa stratificata ("defense in depth").

Proteggere la tua applicazione da bot e attacchi DDoS non è più un'opzione, ma una necessità. Combinando le giuste configurazioni a livello di server su infrastrutture solide come quelle di Hetzner o OVH, con le pratiche di codifica sicura a livello applicativo, puoi trasformare il tuo sito da facile preda a un sistema resiliente, pronto a respingere le minacce e a servire con affidabilità i tuoi clienti legittimi.

Ultima modifica: Venerdì 13 Giugno 2025, alle 08:08